Suite à de nombreuses discussions sur l’espérance de vie des cds et dvds, je vous propose un petit résumé de ce que j’ai pu lire sur Internet à propos de ce sujet et de mon expérience personnelle.

Suite à de nombreuses discussions sur l’espérance de vie des cds et dvds, je vous propose un petit résumé de ce que j’ai pu lire sur Internet à propos de ce sujet et de mon expérience personnelle.

Contrairement à certaines croyances, les cds/dvds ne sont pas immortels, bien au contraire. Les publicitaires nous ont vendu des cds sensés tenir au moins 100 ans. Je pense qu’ils se sont largement moqués de nous et que si l’on ne se méfie pas, nous allons perdre un maximum de données. La longévité des galettes dépend du type de média et de son d’utilisation. Pour une vitesse de garvure de 8x maxi, les espérances de survie d’un cd/dvd sont :

– pour le substrat bleuté : 5 à 7 ans,

– pour le substrat argenté : 6 à 8 ans,

– pour le substrat doré : 8 à 10 ans.

C’est effectivement assez court d’autant que plusieurs facteurs peuvent influer sur ces estimations :

– la qualité du support peut augmenter l’espérance de vie. Des galettes de marque peuvent résister un peu plus longtemps,

– la vitesse de gravure : plus l’on grave lentement et plus les sillons créés sont profonds,

– le stockage : les galettes n’aiment pas la lumière (UV) et la chaleur,

– l’utilisation : plus l’on manipule le cd/dvd et plus il se dégrade,

– les techniques de production : les CD/DVD du commerce ont une durée de vie bien supérieure car ils sont “pressés” c’est à dire sculptés dans le dur.

Bon, une fois ce constat effectué, il faut se rendre à l’évidence, le cd/dvd n’est pas un support de stockage mais un support de diffusion. La galette gravée est effectivement très pratique pour montrer à mémé le dernier film des vacances (surtout si elle a un lecteur DVD ou un ordinateur). Par contre, pour la sauvegarde, c’est plutôt râpé. Heureusement, il nous reste encore quelques solutions pour conserver nos données :

– la bande magnétique : c’est effectivement un retour en arrière d’un point de vu technologique mais au niveau fiabilité, on atteint facilement les 30 ans, voire plus si l’on conserve les bandes à l’abri, bien isolées des champs magnétiques. C’est une des solutions d’attente assez fiables et relativement bon marché.

– le disque dur externe ou interne : avec des disques qui atteignent le tetra Octet (environ 1000 Go) et qui deviennent abordables sur le plan financier. Pour conserver des données sensibles, il vaut quand même mieux doubler les sauvegardes sur des disques différents.

– graver directement dans le granite ou écrire tous les “0” et “1” sur des feuilles de papier ou même mieux du papyrus (qui tient depuis pas mal de siècles déjà) mais bon là, il faut être patient…

De toute façon, les supports vont bien entendu encore évoluer et il faut s’attendre à devoir transférer nos données vers de nouveaux matériaux. Mais un constat s’impose tristement : plus les capacités de stockage augmentent et plus ces supports deviennent fragiles ! Alors, n’hésitez pas à multiplier et diversifier vos sauvegardes en attendant mieux.

Des infos sur : pcastuces.com, clubic.com et generation-nt.com entre autres…

Bob vous avait déjà livré, dans des billets précédents, 2 astuces pour Vista. L’une pour animer l’icône d’activité du réseau et l’autre pour afficher l’extension de tous les fichiers.

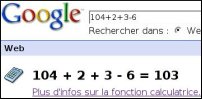

Bob vous avait déjà livré, dans des billets précédents, 2 astuces pour Vista. L’une pour animer l’icône d’activité du réseau et l’autre pour afficher l’extension de tous les fichiers. Saviez-vous qu’en plus d’être l’excellent moteur de recherche que l’on connait,

Saviez-vous qu’en plus d’être l’excellent moteur de recherche que l’on connait,  Avant tout, mettons les choses au point : il est impossible d’être complètement invisible lorsque l’on se ballade sur le Net. Il y a toujours une trace de ce que vous faites chez votre fournisseur d’accès. L’utilisation d’un client

Avant tout, mettons les choses au point : il est impossible d’être complètement invisible lorsque l’on se ballade sur le Net. Il y a toujours une trace de ce que vous faites chez votre fournisseur d’accès. L’utilisation d’un client  Pour une fois qu’une bonne idée se développe pour nous faire économiser un peu d’argent, je m’empresse de la relayer. Jean-Jacques Bourdin est l’animateur de l’émission de radio Bourdin&Co qui passe tous les matins de 7H à 11h sur

Pour une fois qu’une bonne idée se développe pour nous faire économiser un peu d’argent, je m’empresse de la relayer. Jean-Jacques Bourdin est l’animateur de l’émission de radio Bourdin&Co qui passe tous les matins de 7H à 11h sur  Il est possible d’éliminer directement un fichier, sans que celui-ci passe par la corbeille de Windows. Il suffit de maintenir la touche “Shift” (ou “Maj”) du clavier enfoncée lorsque vous utiliser la fonction “supprimer” du clavier (touche “Suppr”) ou d’un menu contextuel.

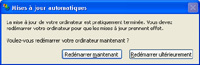

Il est possible d’éliminer directement un fichier, sans que celui-ci passe par la corbeille de Windows. Il suffit de maintenir la touche “Shift” (ou “Maj”) du clavier enfoncée lorsque vous utiliser la fonction “supprimer” du clavier (touche “Suppr”) ou d’un menu contextuel. Nous avons tous un jour pesté contre ce message récurent qui demande si l’on veut redémarrer l’ordinateur après une mise à jour de windows. Pour éviter cela:

Nous avons tous un jour pesté contre ce message récurent qui demande si l’on veut redémarrer l’ordinateur après une mise à jour de windows. Pour éviter cela: Suite à de nombreuses discussions sur l’espérance de vie des cds et dvds, je vous propose un petit résumé de ce que j’ai pu lire sur Internet à propos de ce sujet et de mon expérience personnelle.

Suite à de nombreuses discussions sur l’espérance de vie des cds et dvds, je vous propose un petit résumé de ce que j’ai pu lire sur Internet à propos de ce sujet et de mon expérience personnelle. Dans l’absolu, il est impossible de surfer totalement anonymement sur Internet. Par contre, il est possible de se protéger au maximum en passant par un ou plusieurs Proxis afin de devenir quasiment indétectable.

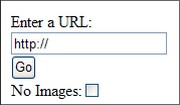

Dans l’absolu, il est impossible de surfer totalement anonymement sur Internet. Par contre, il est possible de se protéger au maximum en passant par un ou plusieurs Proxis afin de devenir quasiment indétectable. J’ai découvert récemment que Google proposait un service qui transforme n’importe quel site web en une version lisible sur un téléphone mobile ou sur un PDA.

J’ai découvert récemment que Google proposait un service qui transforme n’importe quel site web en une version lisible sur un téléphone mobile ou sur un PDA.

Commentaires récents