Malgré les antivirus qui deviennent au fil du temps de plus en plus performant, il est possible que votre ordinateur soit infecté par un Keylogger.

Malgré les antivirus qui deviennent au fil du temps de plus en plus performant, il est possible que votre ordinateur soit infecté par un Keylogger.

Un Keylogger, par définition, est un petit programme invisible qui enregistre vos frappes de clavier (mots de passes, coordonnées bancaires…) pour les envoyer à des réseaux pirates.

Ainsi, toutes les protections présentes sur les sites Internet sécurisés, où apparaissent un petit cadenas jaune en bas à droite ou encore un “https” au lieu du fameux “http”, n’ont plus d’intérêt.

Une solution existe : il s’agit de KeyScrambler. C’est un logiciel qui intègre un plugin pour Firefox et qui a pour effet de rendre votre texte inexploitable par les pirates. Il crypte vos frappes de façon aléatoire et fait ainsi croire à votre ordinateur que vous tapez sur certaines touches, alors que vous tapez sur d’autres.

Une fois installé, et après avoir redémarré votre machine, lancez Firefox. Activez-le avec le raccourci “CTRL + Shift + K“. Une petite fenêtre s’ouvrira dans laquelle apparaîtra votre texte crypté.

J’ai voulu tester par moi-même ce que cela donnait. J’ai donc téléchargé Revealer Keylogger Free qui est un programme qui enregistre l’intégralité de vos frappes, sans risque, et qui a joué le rôle d’un Keylogger.

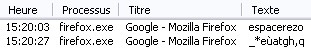

Puis j’ai réalisé le petit test suivant… Revealer keylogger étant actif, j’ai tapé “Espacerezo” dans la barre de Google. Puis, j’ai activé KeyScrambler et j’ai de nouveau tapé “Espacerezo” dans la barre de Google. Le résultat est assez surprenant :

Ce logiciel trompe bien les programmes qui peuvent espionner vos frappes sur le clavier. Il intéressera particulièrement les mordus du respect de la vie privée.

Ce logiciel trompe bien les programmes qui peuvent espionner vos frappes sur le clavier. Il intéressera particulièrement les mordus du respect de la vie privée.

Protégez-vous efficacement contre les keyloggers grâce à KeyScrambler.

Astuce découverte sur Pcastuces

Personne n’est vraiment dupe : derrière les nombreuses propositions de filtrage d’Internet se cachent de gigantesques intérêts financiers.

Personne n’est vraiment dupe : derrière les nombreuses propositions de filtrage d’Internet se cachent de gigantesques intérêts financiers.  On m’a souvent posé la question : “est-ce qu’il existe aussi des virus sur les téléphones portables ?”. Et la réponse est… OUI car tout appareil communiquant est susceptible de télécharger des données contenant des codes malveillants.

On m’a souvent posé la question : “est-ce qu’il existe aussi des virus sur les téléphones portables ?”. Et la réponse est… OUI car tout appareil communiquant est susceptible de télécharger des données contenant des codes malveillants.  Vous ne comprenez pas le titre de cette news ? C’est normal, il s’agit d’un message codé. Mais avant de vous en dire plus, voici les raisons qui m’amènent à vous parler du cryptage des messages.

Vous ne comprenez pas le titre de cette news ? C’est normal, il s’agit d’un message codé. Mais avant de vous en dire plus, voici les raisons qui m’amènent à vous parler du cryptage des messages.

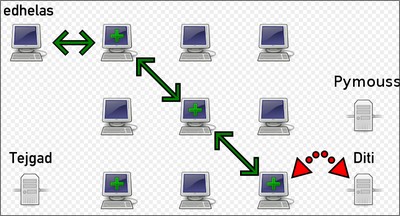

Ce petit billet a pour simple but d’expliquer aux non spécialistes ce qu’est le système TOR.

Ce petit billet a pour simple but d’expliquer aux non spécialistes ce qu’est le système TOR.

HADOPI semble être sur le point de démarrer. Si j’ai bien tout compris, les adresses IP des vilains internautes sont déjà en train d’être collectées mais aucune sanction n’a été lancée.

HADOPI semble être sur le point de démarrer. Si j’ai bien tout compris, les adresses IP des vilains internautes sont déjà en train d’être collectées mais aucune sanction n’a été lancée.

Commentaires récents