Ce petit billet a pour simple but d’expliquer aux non spécialistes ce qu’est le système TOR.

Ce petit billet a pour simple but d’expliquer aux non spécialistes ce qu’est le système TOR.

Mais avant de rentrer dans les détails, revenons sur une généralité : lorsque l’on surfe sur Internet de manière classique, tout ce que l’on fait est repérable. Alors que l’on se sentirait plutôt invisible devant son écran d’ordinateur, chacun de nos pas sur la Toile est scruté, analysé et fiché.

Tout d’abord, c’est notre fournisseur d’accès qui conserve les traces de nos connexions. Certains sites ou services nous fichent également pour connaître nos habitudes à des fins publicitaires (le grand champion est Google). Les gouvernements nous surveillent : renseignements généraux sur certains thèmes sensibles, HADOPI pour repérer les méchants pirates… Et je ne parle pas de certains individus peu scrupuleux qui peuvent s’infiltrer dans votre machine à l’aide de virus.

Bref, nous ne sommes pas des anonymes sur Internet, loin de là, et l’adresse IP de votre ordinateur, sorte de petite carte d’identité numérique, permet de vous repérer à chaque instant.

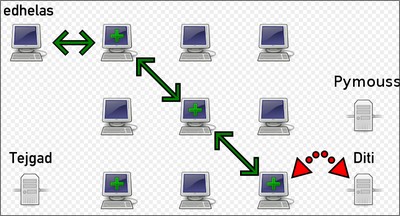

C’est justement pour rendre invisible cette adresse IP, que le système TOR a été mis en place. C’est un réseau mondial collaboratif grâce auquel un internaute peut surfer anonymement. Il est décentralisé et les serveurs qu’il utilise sont le plus souvent mis en place par des indépendants, soucieux du respect de la vie privée.

Maintenant, voyons comment le système TOR fonctionne. Lorsque vous vous connectez à un site, votre ordinateur communique directement avec le site en question. Chaque partie connaît l’autre. Avec TOR, cet échange de données transite par plusieurs relais (trois en général), si bien que le destinataire, qui ne connaît que l’identité du dernier relais, ne peut pas savoir qui est l’expéditeur initial.

De plus, le chiffrement et le routage des données se fait par “oignon” (TOR signifie “The Onion Router”) en trois couches. Le message de l’utilisateur est chiffré une première fois pour le premier relais, une seconde fois pour le second relais et une troisième fois pour le dernier relais. A chaque étape, une couche de “l’oignon” est enlevée indiquant l’adresse du relais suivant.

Chaque sous-trajet est donc segmenté. Le destinataire ne connaît pas l’expéditeur, ni les deux premiers relais. Il est possible de multiplier les intermédiaires pour plus de sécurité mais l’on perd alors progressivement en réactivité car la connexion avec le destinataire est d’autant plus lente.

Le réseau TOR permet donc de préserver un certain anonymat sur Internet. Il n’est pas une assurance tous risques car les relais sont indépendants et ne garantissent pas une totale confidentialité des messages même si les risques sont faibles.

TOR fonctionne avec quasiment tous les navigateurs et clients de messagerie. Il est très utilisé dans certains pays qui n’ont pas accès à l’intégralité d’Internet et dans lesquels les gouvernements appliquent une censure sur l’information.

Il peut également être utilisé pour masquer une utilisation illégale comme le téléchargement de fichiers. Le système fonctionne parfaitement mais l’échange de données est nettement moins rapide à cause des intermédiaires présents entre la source et le client.

TOR est à la fois un logiciel libre et un réseau ouvert. Il est à découvrir sur torproject.org.

Je l’avoue honteusement, profitant d’une embellie financière et poussé par ma fille qui en possède un, j’ai craqué pour l’iPad.

Je l’avoue honteusement, profitant d’une embellie financière et poussé par ma fille qui en possède un, j’ai craqué pour l’iPad.  Décidément, le monde Informatique sombre souvent dans le thriller.

Décidément, le monde Informatique sombre souvent dans le thriller.  On m’a souvent posé la question : “est-ce qu’il existe aussi des virus sur les téléphones portables ?”. Et la réponse est… OUI car tout appareil communiquant est susceptible de télécharger des données contenant des codes malveillants.

On m’a souvent posé la question : “est-ce qu’il existe aussi des virus sur les téléphones portables ?”. Et la réponse est… OUI car tout appareil communiquant est susceptible de télécharger des données contenant des codes malveillants.  Après presque une année d’utilisation quotidienne, je vais vous proposer une liste vraiment personnelle, et non exhaustive, des applications que j’utilise régulièrement sur mon HTC Magic.

Après presque une année d’utilisation quotidienne, je vais vous proposer une liste vraiment personnelle, et non exhaustive, des applications que j’utilise régulièrement sur mon HTC Magic.  Je ne m’étais jamais imaginé que le pays le plus visité au monde n’avait pas de site Internet. Et pourtant…

Je ne m’étais jamais imaginé que le pays le plus visité au monde n’avait pas de site Internet. Et pourtant…

Pour ceux venant tout juste d’arriver d’une lointaine galaxie, Steve Jobs est le patron de la célèbre société informatique dont le symbole est cette fameuse pomme croquée.

Pour ceux venant tout juste d’arriver d’une lointaine galaxie, Steve Jobs est le patron de la célèbre société informatique dont le symbole est cette fameuse pomme croquée.  Depuis le 1er juillet 2010, le fournisseur d’accès

Depuis le 1er juillet 2010, le fournisseur d’accès

Ce petit billet a pour simple but d’expliquer aux non spécialistes ce qu’est le système TOR.

Ce petit billet a pour simple but d’expliquer aux non spécialistes ce qu’est le système TOR.

Commentaires récents